Logi systemowe na Linuxie – jak analizować logi przy pomocy polecenia tail

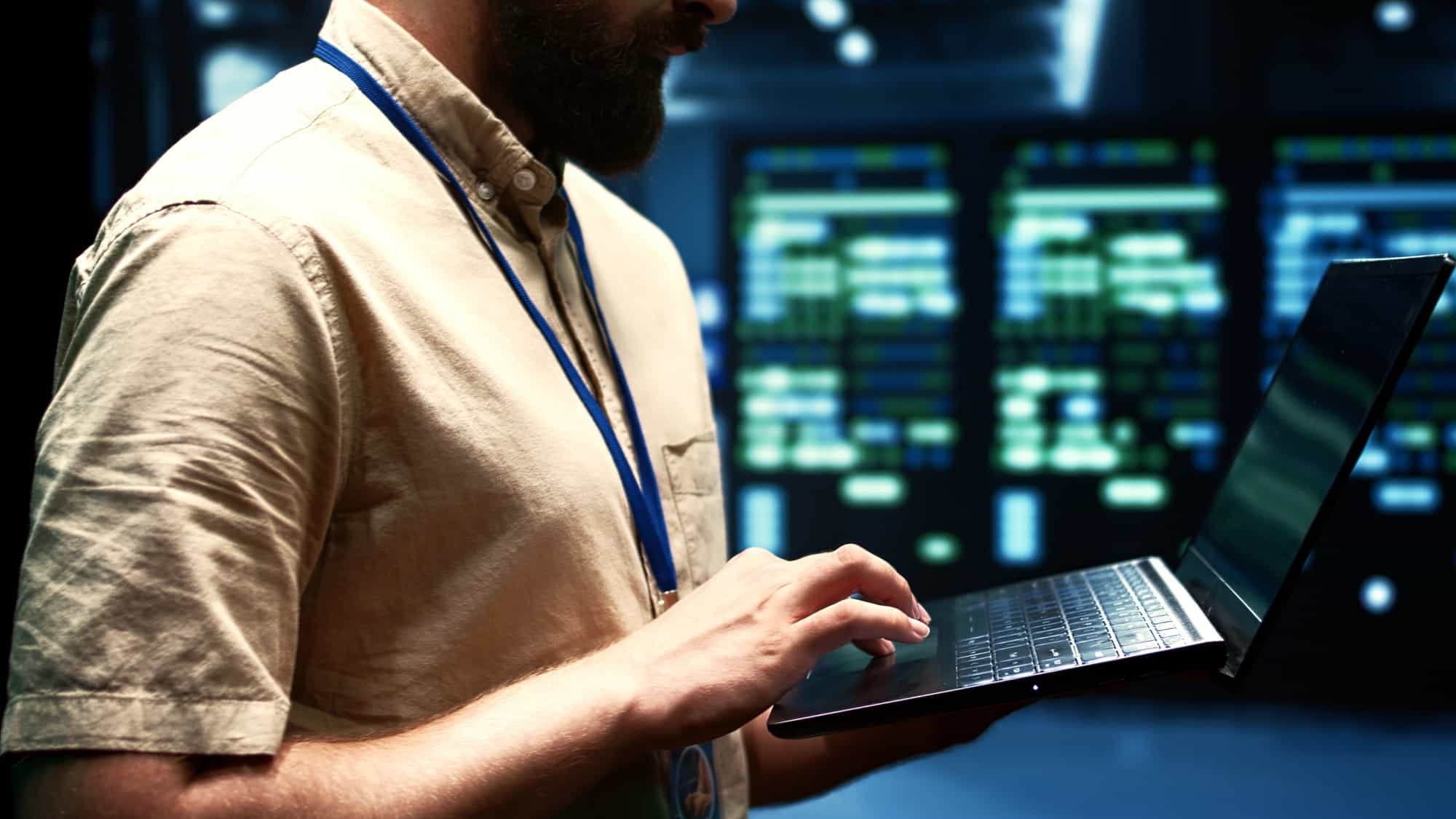

Logi systemowe na Linuxie stanowią Twoje najważniejsze źródło wiedzy o kondycji systemu. Dzięki nim możesz w porę wyłapać niepokojące procesy, usterki i błędy w aplikacjach czy konfiguracjach. Dobrym przykładem jest nagłe pojawienie się setek nieudanych prób logowań, co może sugerować atak siłowy na Twoje serwery. Dobra wiadomość, analizowanie logów bywa prostsze niż się wydaje, szczególnie jeśli wiesz, gdzie szukać konkretnych informacji. Z badań wynika, że monitorowanie dzienników systemowych jest jedną z głównych metod zapobiegania awariom – w końcu podstawą solidnej administracji jest wiedza, co dzieje się w każdym kluczowym segmencie systemu.

W tym przewodniku przejdziesz przez podstawy logów systemowych w Linuxie, poznasz narzędzia open source do zarządzania nimi i zobaczysz, jak analizować dane przy pomocy prostego polecenia tail. Dowiesz się także, na jakie pliki w /var/log warto zwracać szczególną uwagę oraz jak dbać o bezpieczeństwo i stabilność całej infrastruktury.

Zrozum logi systemowe na Linuxie

Logi systemowe (czyli dzienniki aktywności) to pliki tekstowe zawierające chronologicznie zapisywane komunikaty z jądra systemu, usług oraz aplikacji. W Linuxie zdecydowana większość tych plików trafia do katalogu /var/log, natomiast w systemach z systemd i journald część logów jest przechowywana w dzienniku binarnym, do którego dostęp zyskujesz poprzez polecenie journalctl.

- Główne kategorie logów

- Logi jądra: Mogą zawierać komunikaty o wykrytych urządzeniach, sterownikach, błędach sprzętowych. W wielu dystrybucjach znajdziesz je w /var/log/kern.log lub w /var/log/dmesg (opisy rozruchu systemu).

- Logi systemowe: Pliki takie jak /var/log/syslog (Debian) czy /var/log/messages (Red Hat) przechowują informacje o aktywnościach demonów i innych usług.

- Logi uwierzytelniania: /var/log/auth.log (Debian) lub /var/log/secure (Red Hat) pokazują próby logowań, nieudane hasła czy zmiany uprawnień.

- Logi aplikacji: Każda usługa, np. NGINX czy MySQL, może mieć własne pliki, takie jak /var/log/nginx/access.log lub /var/log/mysql/error.log.

- Znaczenie logów dla diagnostyki Gdy system zaczyna zwalniać lub sypać błędami, logi stają się pierwszym miejscem do sprawdzenia. Przykład? Jeżeli posiadasz bazę danych MySQL, a jej logi pokazują powtarzające się komunikaty o braku miejsca w tabelach tymczasowych, zyskujesz natychmiastowe potwierdzenie przyczyny wolnego działania. Równie kluczowe jest monitorowanie logów uwierzytelniania. Dzięki temu możesz szybko wychwycić nietypowe próby logowania z nieznanych adresów.

- Odmienne ścieżki w różnych dystrybucjach W zależności od dystrybucji (Debian, Ubuntu, Red Hat, CentOS i inne) nazwy lub lokalizacje logów mogą się delikatnie różnić. Na przykład w systemach z rodziny Red Hat komunikaty ogólne często trafiają do /var/log/messages, natomiast w Ubuntu – do /var/log/syslog. Warto więc zawsze sprawdzić oficjalną dokumentację swojej dystrybucji.

Poznaj kluczowe narzędzia open source

Oprócz wbudowanych mechanizmów do rejestrowania i przeglądania logów (syslog, journald, pliki w /var/log), istnieje cała gama rozwiązań open source, które pozwalają na bardziej zaawansowane przetwarzanie i analizę. Wiele firm decyduje się na takie rozwiązania ze względu na koszty, skalowalność i aktywne społeczności zapewniające wsparcie.

- Logstash i Fluentd Logstash (część ekosystemu Elastic) to narzędzie służące do zbierania i przetwarzania logów z różnych źródeł. Jego modułowy design opiera się na koncepcji wtyczek odpowiedzialnych za odbieranie, filtrowanie i wysyłanie danych do docelowych miejsc, np. Elasticsearch. Fluentd z kolei działa jako ujednolicona warstwa logująca, która zbiera i przesyła dane. Jest popularna w środowiskach chmurowych i kontenerowych (np. Kubernetes). W przypadku mikroserwisów, gdzie logi płyną z wielu kontenerów jednocześnie, takie narzędzia pozwalają zachować porządek i uniknąć chaosu.

- Graylog Graylog oferuje kompleksowe środowisko do gromadzenia i analizowania logów, opierając się na Elastic lub OpenSearch jako warstwie przechowywania danych. Sam Graylog server spełnia rolę brokerów i koordynatorów, natomiast MongoDB przechowuje metadane. Rozwiązanie to pozwala definiować alerty oraz korzystać z widżetów wizualizujących ruch lub określone wzorce błędów.

- SigNoz i OpenObserve SigNoz to platforma open source do obserwowalności, która ma za zadanie zbierać logi, metryki i ślady (tzw. traces) w jednym miejscu, co upraszcza diagnozowanie złożonych awarii. Dzięki temu narzędziu możesz uniknąć zamknięcia w konkretnym ekosystemie dostawcy, bo SigNoz działa on-prem, dając Ci większą kontrolę nad danymi. W kontekście logów ciekawą opcją jest też OpenObserve, nastawione na aktywną analizę, skalowalność oraz bezpieczeństwo.

- Syslog-ng Jeśli zależy Ci na klasycznym podejściu do dzienników, Syslog-ng może być rozsądnym wyborem. Działa jako wysokowydajna implementacja sysloga z rozszerzonymi możliwościami, pozwalając na filtrowanie logów w locie i przesyłanie ich do zewnętrznych baz. W efekcie, gdy chcesz na przykład rejestrować wyłącznie błędy z usług sieciowych, wystarczy jedna reguła w konfigu, aby automatycznie kierować te komunikaty w wybrane miejsce.

- Zalety open source

- Skalowalność: Większość otwartych narzędzi działa w środowiskach o różnej wielkości, od małych serwerów po rozbudowane klastry.

- Bezpieczeństwo: Dzięki transparentnemu procesowi wytwarzania oprogramowania społeczność może błyskawicznie wykrywać i łatac luki.

- Elastyczność: Ponieważ kod jest otwarty, da się go łatwo dostosować do własnych potrzeb.

- Wsparcie społeczności: Fora i grupy dyskusyjne pełne są ekspertów, którzy pomogą rozwiązać nietypowe problemy.

Analizuj dane za pomocą tail

Choć narzędzia takie jak Logstash czy Graylog pozwalają przeglądać logi w zaawansowany sposób, czasami potrzebujesz szybkiego podglądu ostatnich wpisów. Wtedy na scenę wkracza polecenie tail, jedno z podstawowych narzędzi w Debianie, Ubuntu, Red Hat i innych systemach Linux.

- Podstawy polecenia

- tail /var/log/syslog wyświetli Ci ostatnich 10 wierszy z pliku syslog.

- tail -n 50 /var/log/kern.log poda Ci 50 wierszy zamiast domyślnych 10.

- tail -f /var/log/auth.log włączy tryb “follow”, który będzie na bieżąco wyświetlać najnowsze wpisy trafiające do pliku.

Dzięki tail -f możesz na żywo obserwować komunikaty w logach, co przydaje się, gdy testujesz nową konfigurację lub podejrzewasz, że w systemie dzieje się coś niepokojącego (np. ataki na SSH).

- Przydatne kombinacje poleceń

- tail -f /var/log/syslog | grep “error” – wykrywa na bieżąco linie zawierające słowo "error."

- tail -f /var/log/nginx/error.log | grep “timeout” – jeśli Twoja usługa staje się powolna, możesz szybko sprawdzić, czy w logach pojawiają się komunikaty o przekroczonych limitach czasu.

Pamiętaj, że grep jest wrażliwy na wielkość liter, więc jeśli chcesz szukać niezależnie od nich, użyj opcji -i (np. grep -i “error”).

- Tworzenie spersonalizowanych skryptów Kiedy zachodzi potrzeba nieprzerwanego monitorowania logów, możesz zbudować prosty skrypt bash. Oto krótki przykład:

#!/bin/bashLOGFILE="/var/log/auth.log"KEYWORD="Failed"tail -f "$LOGFILE" | while read LINEdo if echo "$LINE" | grep -q "$KEYWORD"; then echo "Wykryto próbę nieudanej autoryzacji: $LINE" fidone Tego typu podejście przydaje się, gdy chcesz otrzymywać na bieżąco pewne alerty lub zautomatyzować pierwsze kroki reakcji w razie wykrycia określonych zdarzeń.

- Rola tail w codziennej administracji Polecenie tail nie ma setek przełączników, ale właśnie ta prostota stanowi jego siłę. Szybko się uruchamia, nie wymaga konfiguracji, a przy tym pozwala Ci od ręki “zajrzeć” do ostatnich wierszy pliku. W połączeniu z grep, awk i narzędziami do potokowego przetwarzania tekstu nadaje się do podstawowych analiz w locie. Jeśli więc Twoja aplikacja przestała działać i chcesz błyskawicznie sprawdzić ostatnie komunikaty, tail powinien być pierwszym krokiem.

Monitoruj różne rodzaje logów

Żeby skutecznie zapobiegać problemom i reagować na nie, musisz znać rodzaje plików logów. Linux tworzy wielką liczbę dzienników, lecz podstawowe obszary to system, uwierzytelnianie oraz aplikacje serwerowe.

- Logi jądra i systemowe

- /var/log/dmesg – zapis z procesu startu systemu, często przydatny do diagnostyki sterowników i modułów.

- /var/log/kern.log – komunikaty z jądra, w tym błędy pamięci, ostrzeżenia o stabilności sprzętu.

- /var/log/syslog lub /var/log/messages – zbiór ogólnych zdarzeń systemowych i komunikatów demonów.

- Logi uwierzytelniania

- /var/log/auth.log (Debian), /var/log/secure (Red Hat) – zawierają informacje o logowaniach i próbach zmiany uprawnień.

- Regularna kontrola tych plików pomaga przewidzieć potencjalne włamania, szczególnie gdy zobaczysz serię nieudanych logowań z jednego IP.

- Logi usług sieciowych

- /var/log/apache2/access.log lub /var/log/httpd/access.log – spis każdej wizyty w serwisie WWW, co umożliwia śledzenie statystyk odwiedzin, ewentualnych ataków.

- /var/log/nginx/error.log – informacje o błędach i problemach z konfiguracją NGINX.

- /var/log/mysql/error.log – zapisy o błędach w bazie danych MySQL, pomocne przy diagnozowaniu niepoprawnie sformułowanych zapytań SQL, niedostępnych tabel czy nieautoryzowanych prób dostępu.

- Różnice w Debian i Red Hat

- Debian, Ubuntu – używają pliku /var/log/syslog do rejestrowania większości wydarzeń.

- Red Hat, CentOS, Fedora – większość komunikatów trafia do /var/log/messages. Bez względu na system, kluczowa jest umiejętność szybkiego namierzenia odpowiedniego pliku i przejrzenia go np. za pomocą tail -f.

- Syslog kontra journald Wiele nowoczesnych dystrybucji stosuje journald (systemd). Zamiast tekstowych plików, journald tworzy binarne dzienniki, które przeglądasz komendą journalctl. Jeśli jednak zależy Ci na integracji z narzędziami dedykowanymi do przetwarzania standardu syslog, skonfiguruj systemd tak, by przekazywał komunikaty do plików w /var/log, a dalej do narzędzi typu Syslog-ng, Logstash czy Graylog.

Zwiększ bezpieczeństwo i stabilność systemu

Regularne przeglądanie logów daje Ci wyraźną przewagę w walce z awariami i atakami. Gdy pojawią się nietypowe wzorce w plikach uwierzytelniania, możesz od razu zablokować ruch z podejrzanego IP. Gdy logi jądra sygnalizują problemy ze sterownikami, zmniejszasz ryzyko nagłych restartów serwera.

- Wczesne wykrywanie ataków Powtarzające się próby logowania z dziwnych lokalizacji wskazują, że ktoś testuje Twoją infrastrukturę pod kątem słabych haseł. Czasem zobaczysz, że w /var/log/auth.log pojawiają się komunikaty typu "Failed password for root." To znak, że powinieneś zainicjować dodatkowe środki ochrony, np. blokowanie adresu w zaporze UFW lub instalację narzędzi takich jak Fail2ban, które automatycznie reagują na podejrzane zdarzenia.

- Usprawnianie wydajności Gdy serwer HTTP (np. Apache czy NGINX) odnotowuje mnóstwo błędów 502 czy 503, od razu wiesz, że coś jest nie tak z backendem lub konfiguracją. Jasne wpisy w logach pokazują czas wystąpienia błędu i pozwalają Ci korelować to np. z nagłymi skokami obciążenia. W efekcie możesz szybko zdecydować, czy potrzeba zwiększyć zasoby serwera, zmienić konfigurację, czy naprawić wadliwy kod aplikacji.

- Audyt i zgodność z przepisami W niektórych przypadkach, aby spełnić wymogi prawne lub branżowe (np. RODO czy standardy branży finansowej), musisz przechowywać logi przez określony czas i raportować każdą modyfikację systemu. Odpowiednio skonfigurowane narzędzia open source, np. Graylog czy SigNoz, ułatwiają archiwizację i przeszukiwanie logów oraz generowanie potrzebnych raportów.

- Korzystanie z aktywnej społeczności Możliwość wglądu w kod i doświadczenie tysięcy innych użytkowników to duży plus dla bezpieczeństwa. Jeśli pojawi się luka w narzędziu open source, społeczność często błyskawicznie reaguje, publikując poprawki. Dzięki temu możesz szybko załatać środowisko i zminimalizować ryzyko nadużyć.

Podsumowanie i dalsze kroki

Logi systemowe w Linuxie to Twój sojusznik w utrzymaniu prawidłowego działania serwerów i zapewnieniu stabilności usług. Od prostego tail -f, który pozwala na żywo śledzić zmiany w plikach, po rozbudowane platformy open source typu Graylog czy SigNoz – masz wiele sposobów, aby monitorować system i reagować na wczesne sygnały nieprawidłowości.

Jeśli dopiero zaczynasz, spróbuj najpierw przejrzeć podstawowe pliki w /var/log, a następnie włącz tryb “follow” w tail, by na bieżąco oglądać napływające linie. Znajdź w nich wzorce błędów i zwróć uwagę na logi uwierzytelniania, które pozwalają szybko wykryć próby włamań. To prosta praktyka, a może ochronić Cię przed poważnymi atakami.

Kiedy poczujesz się swobodniej, rozważ wdrożenie narzędzi open source w rodzaju Logstash czy Fluentd, aby scalać logi z różnych miejsc, lub Graylog do scentralizowanego zarządzania i wizualizacji. Dzięki temu nie tylko lepiej zrozumiesz zachowanie swoich serwerów, ale też zaczniesz proaktywnie zapobiegać usterkom. Dobra wiadomość: wszystkie te narzędzia są w zasięgu ręki i nie muszą Cię nic kosztować poza odrobiną konfiguracji.

Teraz czas na Twój ruch. Wybierz pierwsze kroki, dostosuj monitorowanie do swoich potrzeb i ucz się na błędach wyłapanych w logach. W ten sposób zapewnisz sobie i swojemu systemowi solidne fundamenty bezpieczeństwa i wydajności. Powodzenia!